Tiempo de lectura estimado: 5 minutos

¿ Es VMware NSX-T la solución definitiva para el SDN ? ¿ Revolución o evolución de la red virtual ?. Sigue leyendo y averígualo aquí con nuestros expertos en virtualización de red con VMware NSX-T.

Desde el anuncio por parte de VMware de la discontinuidad de NSX-V y con la salida de NSX-T, como alternativa en el mundo de SDN, se ha producido un momento de incertidumbre, principalmente, con las migraciones de NSX-V a NSX-T, que nos estaban bien resueltas en las primeras versiones.

Por otro lado, NSX-T en sus primeras versiones no respondía a todas las necesidades que los clientes demandaban en la búsqueda de una solución de SDN redonda.

VMware tomó nota, escuchó a sus clientes y lanzó NSX-T 3.0, con mejoras sustanciales que la posicionan con la solución definitiva en el area del SDN (Software-Defined Networking).

En este post, vamos a contarte, de forma condensada las mejoras ques NSX-T 3.0 aporta al mundo de SDN.

Tabla de Contenidos

NSX Federation

Esto es lo que más se echaba de menos en NSX-V. Ahora se ofrece compatibilidad verdadera con varios site, puede utilizar NSX-T 3.0 para la recuperación ante desastres.

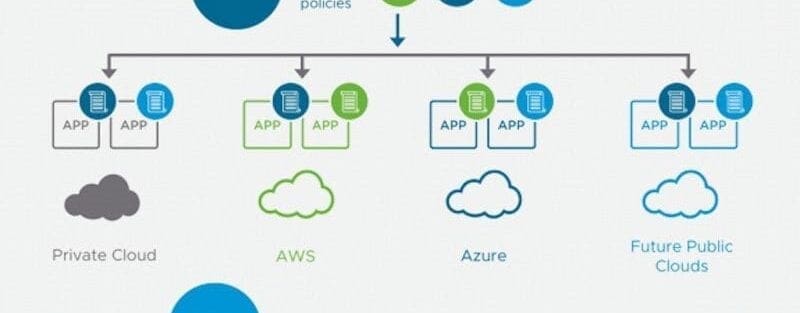

Esto ofrece servicios de seguridad y redes de NSX que pueden ser coherentes en diferentes ubicaciones, que pueden ser in situ, nube nativa (AWS, Azure) y próximamente, VMware Cloud on AWS.

Toda la configuración se administra desde una única interfaz de usuario para proporcionar simplicidad operativa tanto para NSX-T Datacenter como para NSX Cloud.

Hay algunos componentes nuevos de los que hablar brevemente.

NSX Global Manager (GM): Para proporcionar una aplicación coherente de las directivas en todos los sitios, ahora hay un NSX Global Manager (GM) que inserta configuraciones en un administrador local en cada sitio. Los objetos de red y seguridad se comparten entre los administradores locales, un ejemplo de ello son las pertenencias a grupos. Un caso de uso para esto es para recuperación ante desastres.

En una configuración activo/pasivo asignaría un GM activo en el site-A y un GM en espera en el site B. Tendríamos un router T0 y T1 configurado y extendido entre ambos sites con él siendo primario en el site-A, y secundario en el site-B.

Si el site-A fallara entonces como parte del proceso de la Conmutación por fallo, primero activaríamos el GM en el site-B, después el paso 2, sería hacer primarios los routers T0/T1 en el site-B. Esto se hace mediante un par de clics del ratón, o incluso mejor automatizado usando un par de llamadas API.

VMware Site Recovery Manager: A continuación, puede comenzar la recuperación de cargas de trabajo mediante un producto como VMware Site Recovery Manager. Esto suena muy bien y no puedo esperar para probarlo en un laboratorio.

SDN, ¿revolución o evolución de la red virtual?

Con NSX-T 3.0 podemos aislar inquilinos con el mismo enrutador T0. El proceso es crear un VRF para cada inquilino ,según sea necesario, hasta un máximo de 100 por puerta de enlace T0.

Los servicios de firewall NAT y Edge se admiten por VRF. El efecto de esto reduce el número de nodos perimetrales necesarios en el entorno, por lo que hace un mejor uso de los recursos.

Converged VDS: Con una la nueva versión de vSphere 7.0, obtenemos una nueva versión de vSphere Distributed Switch (vDS). Al instalar NSX-T 3.0, podemos ejecutarlo directamente encima del vDS existente sin necesidad de cambiar nada.

Desafortunadamente, este es sólo el caso para las implementaciones de greenfield, pero el objetivo es simplificar las instalaciones y obtener nuevas versiones de características a los clientes más rápido.

NSX User Experience: Siempre es interesante ver mejoras en la interfaz gráfica de usuario y esta versión de NSX-T, no decepciona.

En primer lugar, las vistas de directiva y administrador se han dividido con un conmutador para cambiar entre vistas sin problemas.

En segundo lugar, están los asistentes de introducción. Hay tres para elegir para ayudarte a preparar rápidamente tu entorno para NSX-T:

- Preparar clústeres para la microsegmentación VLAN

- Preparar nodos de transporte de NSX

- Configurar el Endpoint del túnel remoto.

Destacamos la opción de microsegmentación de VLAN, ya que ha permitido a algunos clientes comenzar con esto al implementar NSX en su entorno

En tercer lugar, se muestran las visualizaciones de topología de red. Esta característica proporciona un diagrama de red de la topología configurada en tu entorno. Con esto son que tienes la opción de buscar y filtrar por el objeto y también puedes exportar la topología a un PDF. Cualquiera que haya trabajado en Troubleshooting de red, sabe lo bueno que es esto, y casi lo que es más importante, el diagrama de red actualizado.

Nuevo firewall y switch distribuido

Además, hay disponible un Framework de alarmas. Hay muchas ya creadas, pero también puedes crear las tuyas propias y administrarlas desde paneles. La aplicación de licencias estará en vigor con NSX-T 3.0 y estas alarmas se pueden administrar desde aquí.

NSX Distributed IDS/IPS: En el Data Center tradicional, IDS/IPS, normalmente implica un dispositivo de hardware dedicado o al menos un módulo de hardware en un firewall. Los mismos problemas se encuentran típicamente con el IDS/IPS que teníamos con los Firewall tradicionales al intentar proteger los flujos de tráfico este-oeste.

Desafíos como el anclaje capilar del tráfico, la falta de visibilidad y el contexto significan que normalmente solo se analizan ciertos tipos de tráfico. Distributed IDS/IPS en NSX-T 3.0 resuelve muchos de estos desafíos y funciona de forma similar al firewall distribuido que existe desde hace muchos años. Una vez que se ha preparado un host para NSX-T, los componentes para IDP/IPS están listos para su uso.

A medida que el servicio se distribuye, se puede escalar fácilmente agregando hosts al clúster. Ya no hay puntos ciegos en el entorno, ya que el tráfico se puede inspeccionar incluso si nunca sale del host.